Круче, чем в Watch_Dogs: три реальные истории взлома

Гениальные программисты, системные администраторы и взломщики существуют не только в произведениях Уильяма Гибсона и Брюса Стерлинга. Обычные люди не очень-то доверяют компьютерным ботаникам, но именно они генерируют вокруг себя субкультуру киберпанка, без которой, согласитесь, жить было бы очень скучно.

[[VIDEOID_11421]]NO_DESC[[/VIDEOID_11421]]

Дело №1: Терри Чайлдс

Город — это десятки сетей. Улицы переходят одна в другую и дружат перекрестками; метрополитен изрыт взаимосвязанными ходами; содержимое канализационных труб из центра города и с его окраин встречается у стоков; телефонные провода держат связь через АТС; светофоры подмигивают автомобилистам, обеспечивая «зеленые» проспекты из одного конца города в другой. Заботиться об их работе — гигантский, непосильный для человека труд, но плевое дело для его кремниевого друга. И порой эта дружба сильнее, чем сами люди.

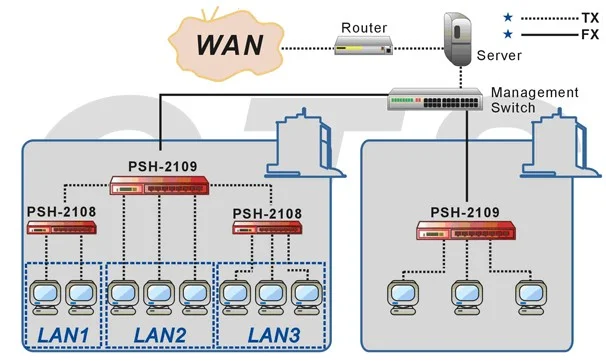

Сан-Франциско — крупный культурный, финансовый и технологический центр США. Здесь в конце семидесятых было положено начало средоточию высоких технологий — Кремниевой долине, здесь родился и вырос мыльный пузырь доткомов, здесь же в 1996 году был принят стратегический план по внедрению высоких технологий в управление городом. Понадобилось десять лет и несколько неудачных попыток, чтобы система FiberWAN, объединившая разрозненные сети управления городскими сервисами, наконец-то заработала. Главным архитектором проекта был некто Терри Чайлдс , сертифицированный инженер по межсетевым технологиям Cisco (на тот момент специалистов такого уровня в мире насчитывалось около шестнадцати тысяч).

► Две недели компьютерная система управления этим прекрасным городом оставалась без технической поддержки.

Чайлдс потратил на FiberWAN пять лет. Будучи самым продвинутым системным администратором во всем технологическом департаменте Сан-Франциско (DTIS), он самостоятельно разработал принцип объединения сетей, каждую из которых писали в разное время разные люди на разных технологиях. Чайлдс рассматривал FiberWAN как своего рода арт-проект (что не удивительно для мекки художников, дизайнеров и музыкантов) и даже умудрился получить авторский патент на архитектуру своей компьютерной сети.

Как и положено гению, Чайлдс придерживался невысокого мнения о своих коллегах. Он не доверял никому пароли от маршрутизаторов (главные узлы городских сетей) и был фактически единственным системным администратором на несколько сотен роутеров и серверов. Зато оставался на связи круглосуточно, без обедов и отпусков. В самой DTIS на такое положение дел смотрели сквозь пальцы: нет смысла чинить то, что работает. Так было до 20 июня 2008 года, пока в дата-центре департамента не появилась женщина.

► Безуспешные попытки вернуть контроль над FiberWAN так разозлили Джину Пьеролде, что она собрала команду, написавшую новую систему организации городских сетей.

Джина Пьеролде тоже была инженером и системным администратором. Успешно проработав три года над проектами для Министерства юстиции Калифорнии, она наконец-то получила повышение и теперь в качестве менеджера по системной безопасности должна была возглавить непосредственное управление городской сетью Сан-Франциско. И первым делом взялась за аудит. Только вот Чайлдсу об этом никто не сообщил.

Источники описывают тот день так: явившись в дата-центр, Чайлдс обнаружил там Пьеролде, которая увлеченно расспрашивала сотрудников департамента о FiberWAN — о его, Чайлдса, системе, о его, Чайлдса, детище, о его пяти годах беспрерывного труда. Терри Чайлдс со своим параноидальным характером воспринял даму как угрозу. Он вытащил мобильный телефон и начал ходить за ней по пятам, непрерывно фотографируя ее и время от времени преграждая путь. Джине Пьеролде ничего не оставалось, кроме как запереться в кабинете и позвонить своему боссу. Тот связался с Чайлдсом и убедил его покинуть здание.

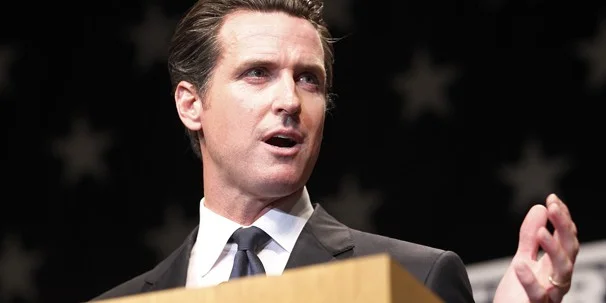

► Гэвин Ньюсом, мэр Сан-Франциско, оказался единственным человеком, которому Чайлдс доверял настолько, что согласился вернуть виртуальные ключи от города.

Позже Чайлдс рассказывал, что Пьеролде на самом деле обыскивала ящики его сотрудников и даже забрала из одного компьютера жесткий диск. Но начальство не стало слушать своего главного специалиста и потребовало выдать логины и пароли от маршрутизаторов. Чайлдс отказался и тут же был отстранен от работы. Через три дня его арестовали, а дом и рабочие помещения тщательно обыскали. Но заветную бумажку с паролями так и не нашли.

Лишь через две недели после увольнения, когда к мятежному системному администратору в камеру пришел сам мэр Сан-Франциско, пароли оказались в руках DTIS. Тринадцать дней город обходился без технической поддержки — как знать, что могло случиться за это время? Молния могла ударить в трансформатор, вызвав короткое замыкание и перегрузку систем; ураган мог снести контрольные вышки, оставив без управления важные сервисы; любая техногенная катастрофа, пока Чайлдс находился за решеткой, могла истощить городской бюджет эффективнее Годзиллы и Кинг-Конга вместе взятых. Что забавно, самый крупный ущерб городу нанесла сама Джина Пьеролде: по ее указанию всем VPN-сервисам принудительно изменили пароли, из-за чего сотрудники какое-то время не могли подключиться к нужным сетям.

► Терри Чайлдса приговорили к четырем годам тюремного заключения и штрафу в 1,5 миллиона долларов (из них 900 000 $ пошло на оплату счетов за попытки мэрии восстановить пароли).

Почти все бывшие начальники Чайлдса, кроме его босса из DTIS, высказались в том духе, что Чайлдс — профессионал и ревнитель своего дела. Он никогда не нанес бы урон своей же системе и не попытался бы извлечь выгоду из своего положения, а что у него пять модемов на рабочем месте открыты на входящие звонки и настроены на обход систем безопасности и журнала событий — ну так это нормально для круглосуточного сисадмина.

Главное ведь что? То, что у Чайлдса все под контролем. Было. А у города не было.

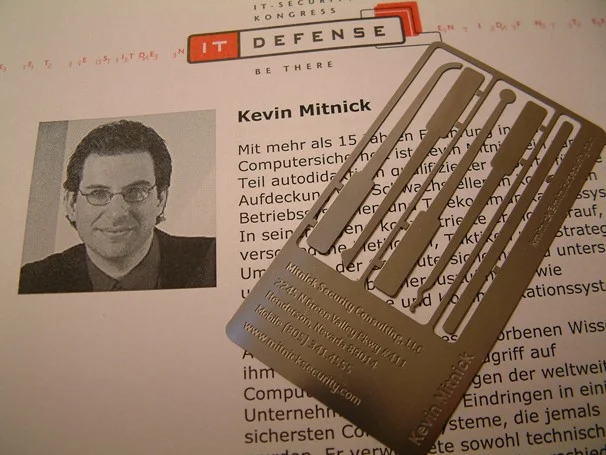

Дело №2: Кевин Митник

Иногда, чтобы получить доступ к информации, нужно взламывать не компьютер, а человека. Секретаршу убедит приятный голос, менеджера — уверенный тон, системного администратора — прекрасное владение терминологией. Имея в своем распоряжении пачку самых распространенных паттернов общения, можно получить любую информацию. А кто владеет информацией — тот владеет миром.

В середине девяностых, когда тема хакинга и киберпространства была модна как никогда, центральной фигурой в среде взломщиков стал американец Кевин Митник. О нем ходит множество легенд, но он действительно совершил череду головокружительных подвигов, которые и сейчас кажутся обывателю немыслимыми: к примеру, Митник умел выяснять пароли, просто разговаривая с незнакомыми людьми по телефону. Еще когда он учился в школе и колледже, из-за его деяний в некоторых штатах были приняты новые законы о несанкционированном доступе к компьютеру.

► На похождениях Кевина Митника успели нажиться почти все причастные: журналист и одна из жертв хакера написали книгу, по которой тут же поставили скверный фильм.

[[BULLET]] Отсидев, Митник наверстал упущенное — написал две книги об искусстве социального инжиниринга, а его автобиография выдержала несколько переизданий и успешно продается до сих пор.

В основном Митник специализировался на фрикинге — вмешательстве в работу автоматизированных телефонных сетей. Он мог обеспечить себе звонок в любую часть света за счет компании, поставить на прослушку телефонную линию, подключиться к любому рабочему компьютеру, а с появлением мобильных телефонов научился маскироваться под другого абонента сотовой сети. Немало времени занимал и «традиционный» хакинг: чтобы получить доступ к исходникам операционных систем или руководствам по новейшим технологиям, он пользовался малоизвестными дырками в операционных системах, устанавливал бэкдоры и самодельные патчи.

Вот несколько характерных отрывков из автобиографии Кевина Митника «Призрак в сети».

«Принципиальная тактика была проста. Прежде чем заниматься социальной инженерией с определенной целью, нужно все разузнать. Собрать данные о компании, о том, как работает конкретный отдел или служебное подразделение, каковы его задачи, к какой информации имеют доступ сотрудники отдела. Узнать стандартную процедуру подачи запросов, кому и куда они обычно подаются, при каких условиях оператор выдает желаемую информацию, а также изучить сленг и терминологию компании».

«…затем позвонил в полицейский участок Ван-Нюйс, сказал, что я из DMV и составляю новую базу данных. «Ваш код запроса 36472?» — интересуюсь я. «Нет, 62883», — отвечают мне.

Я понял: этот прием очень часто срабатывает. Если вы требуете какие-то конфиденциальные данные, у людей возникают подозрения. Однако если вы притворяетесь, что такая информация у вас уже есть, и даете им заведомо неверные данные, они просто поправляют вас и тем самым выдают необходимую информацию».

► Сейчас у Митника своя фирма, которая занимается «этическим хакингом». По сути, это то же, что он делал до тюрьмы, только легально и за деньги.

«Позвонив в компанию U. S. Leasing, которую я выбрал своей целью, я попросил соединить меня с компьютерным залом. Убедился, что говорю с системным администратором, и сказал: «Это [вымышленное имя, которое пришло мне на ум в тот момент] из службы поддержки DEC. Мы обнаружили серьезнейшую ошибку в вашей версии RSTS/E. Вы можете потерять данные». Это очень мощный социально-инженерный прием, ведь страх потерять данные огромен, и перед его лицом люди без колебаний соглашаются с вами сотрудничать.

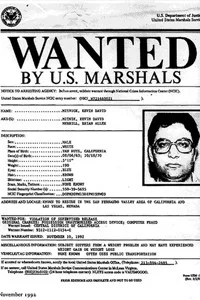

[[BULLET]] Не каждому компьютерщику в своей жизни доводилось побывать в списке самых разыскиваемых граждан США.

Достаточно сильно напугав администратора, я сказал: «Мы можем поправить вашу систему, не нарушая никаких серьезных рабочих процессов». На этом этапе парень, а иногда и девушка, с радостью и нетерпением давал мне номер дозвона и доступ к учетной записи системного администратора. Если же я сталкивался с сопротивлением, то сразу говорил: «Хорошо, мы свяжемся с вами по электронной почте». Затем я переходил к следующей цели».

Системный администратор U. S. Leasing без всяких задних мыслей дал мне пароль для доступа к своему аккаунту. Я вошел, создал для себя новый аккаунт и добавил в операционную систему специальную лазейку (бэкдор): программный код, который позволяет мне в любое время тайно войти в систему».

Принципиальным кредо Митника, как и большинства хакеров, было «не навреди». Ради своей цели он никогда не подставлял и не обманывал людей (хотя самого его не раз предавали дружки-хакеры), не продавал найденное, не нарушал заведенный порядок вещей. Получив доступ к системе, он не вмешивался в ее работоспособность — хакеру были нужны файлы, а не хаос. После первой отсидки в колонии для несовершеннолетних в 1981 году Митник должен был указать в документах на освобождение, чем он планирует перестать заниматься на свободе. Юный взломщик написал: «Я не буду заниматься темным хакингом». К сожалению, это не спасло его от преследования ФБР, обвинений в многомиллионном ущербе и от нескольких лет тюрьмы.

Дело №3: Роберт Моррис

Любопытство может сгубить кошку, лишить носа или ускорить процесс старения. Но без любопытства мы до сих пор охотились бы на мамонтов и жили в пещерах. Отринуть соблазн невозможно — нормальный человек не успокоится, пока не выяснит, почему падает яблоко, зачем светит солнце или, например, сколько компьютеров подключено ко Всемирной сети.

Роберт Моррис никому не желал зла, о чем неоднократно и заявлял. В том числе и в апелляции, поданной в суд после того, как его признали виновным в нарушении закона о компьютерном мошенничестве и причинении ущерба на 53 000 $. Суд поверил в его благие намерения, но, поскольку программа Морриса использовала несанкционированный доступ и дыры в операционных системах (он намеренно ее так запрограммировал), все же приговорил автора к условному сроку, нескольким сотням часов отработки и штрафу в 10 050 $. Такова была цена вопроса, ответ на который пытался найти первокурсник Корнельского университета Роберт Моррис 2 ноября 1988 года: сколько компьютеров объединено в международную сеть Интернет?

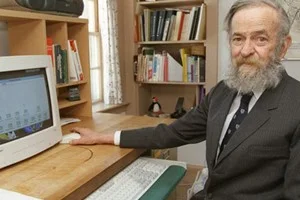

► Отбыв наказание, Роберт Моррис применил свои навыки в верном направлении — основал фирму по производству интернет-магазинов и вскоре продал ее за 48 млн $.

Программа Морриса была довольно сложной, состояла из 99 строк кода и, если вкратце, работала так: небольшая ее часть («зацепка») могла запускаться на любой версии UNIX. Попав на компьютер, «зацепка» выкачивала два варианта основной программы, заточенные под самые популярные тогда версии UNIX, и запускала их по очереди — если не подойдет одна, то может сработать вторая. В любом случае после попытки запуска оба файла и следы их пребывания в системе удалялись с диска.

Успешно поселившаяся в памяти программа Морриса в первую очередь проверяла, нет ли на компьютере ее копии (Моррис допускал такую возможность). Если уникальность подтверждалась, программа выуживала адреса компьютеров, логины и пароли, затем осматривалась в поисках одной из нескольких известных Моррису уязвимостей UNIX, позволяющих передать «зацепку» на следующий компьютер с помощью найденных адресов и пользовательских данных. Далее см. пункт 1.

[[BULLET]] Роберт Моррис-старший, вероятно, сильно пожалел о том, что недостаточно хорошо научил сына программировать сложные программы шпионского характера.

Программа с таким поведением классифицируется экспертами как «червь». Происходит это название из одного фантастического рассказа, да Моррис был и не первым, кто создал такие саморазмножающиеся программы-путешественницы. И никаких проблем у него не было, если бы в своем стремлении к совершенству он не встроил механизм защиты от слишком бдительных компьютерщиков. При проверке копии, даже если ответ был положительным (его как раз и мог эмулировать опытный системный администратор), в одном случае из семи «червь» все равно запускал еще один процесс изучения системы. Именно из-за этого, по некоторым оценкам, 10% компьютеров, подключенных к Сети 2—3 ноября 1988 года, оказались загружены настолько, что вызвали тревогу у мирового сообщества системных администраторов.

Следов Морриса могли и не найти: в исходниках ничто не указывало на него, сам «червь» не связывался с его компьютером, да и запущен был не в кампусе родного университета, а в недрах Массачусетского технологического. После известий о том, какой разрушительный эффект вызвала его программа, Моррис пытался объяснить системным администраторам, как избавиться от «червя», но из-за перегруженности сетей его сообщение так и не дошло. Окончательно сдаться полиции его уговорил отец — старший научный сотрудник в АНБ и, кстати, один из разработчиков той самой операционной системы UNIX.

► Перед поступлением в Корнельский университет Роберт Моррис закончил Гарвард со степенью в гуманитарных науках. Следуя девизу этого университета, в своих изысканиях он интересовался только истиной.

Комиссия Корнельского университета, рассматривавшая дело Морриса, подытожила его заявлением:

«Это не просто акт проникновения на частную территорию, аналогичный блужданию по чужому дому без разрешения (но и без намерения нанести урон). Более подходящая аналогия — езда на гольфмобиле в дождливый день по чужим домам. Водитель мог вести машину аккуратно и не коснуться ни единого предмета, но грязь с колес все равно попадет на ковры, и владельцам домов придется изрядно потратиться, чтобы навести чистоту».

Впрочем, это не помешало Моррису всего через десять лет получить должность профессора электромеханики и компьютерных наук в Массачусетском технологическом институте.